사용 장비: Cisco Packet Tracer

#1 네트워크 개념

IP class

| 구분 | 대역 | 사설IP, 고정IP | 네트워크 규모 | cidr 표기법 prefix |

| A class | 0 ~ 127.0.0.0 | 10.0.0.0 | 대규모(국가규모) | /8 |

| 넷 마스크 | 255.0.0.0 | |||

| B class | 128~191.X.0.0 | 172.16.0.0~172.36.255.255 | 중소규모(공기업 대기업) | /16 |

| 넷 마스크 | 255.255.0.0 | |||

| C class | 192~223.X.X.0 | 192.168.X.0 | 일반규모(통신사) | /24 |

| 넷 마스크 | 255.255.255.0 |

127.0.0.0 대역은 "루프백"으로 사용 하지 않는다

루프백: 네트워크가 자기 자신과 통신하기 위해서 예약된 IP 주소 범위

cidr

ipv4는 총 32비트 0.0.0.0을 " . " 기준으로 4개의 구역으로 나누었을때 하나의 구역당 8비트

예: /8: 1이 8개라서 1111 1111 . 0000 0000 . 0000 0000 .

네트워크 장비

라우터 : 네트워크에서 다른 네트워크로 연결하기 위한 장치

스위치: 허브와 같이 통신을 확장 시켜준다 단 스위치는 MAC 주소로 IP를 관리 다차선 통신으로 데이터 충돌을 일으키는 충돌 범위가 발생하지 않는다

허브: 통신을 확장 시켜준다 단방향 통신으로 충돌범위가 발생할 수 있다

GW: 통로, ROUTER IP, 다른 네트워크로 가는 길 (0: NET IP/ 255: Broadcast)

충돌 방지 기술(CSMA)

CSMA/CD: 충돌 방지 기술: 유선 - IEEE.802.03

CSMA/CA: 충돌 회피 기술: 무선 - IEEE.802.11

공인 IP

전세계에 하나뿐인 IP

중복 불가능

자체적인 인터넷 사용이 가능

공인 IP 부족으로 인해 사설 IP가 생겨남

사설 IP

자체적인 인터넷 사용은 불가능 (ISP를 통해서만 가능)

중복 가능

라우터 정보

-라우팅

라우팅 테이블

라우팅 경로 정보 기록 저장

네트워크에서 데이터를 목적지까지 전달하는 경로 설정

정적 라우팅

Static 라우팅이라 하며 관리자가 라우팅 테이블에 경로를 수동으로 추가

동적 라우팅

Dynamic 라우팅이라 하며 동적 라우팅 프로토콜을 사용 자동으로 학습 라우팅 테이블에 동적 업데이트

-Serial 통신

라우터는 Serial 포트로 Serial 통신이 가능하다

clock rate: 전송 속도 주로 128000/ 64000 byte 사용

bandwidth: 전송 속도 bandwidth가 높은쪽이 패킷이 우선 동작

Encapsulation: 패킷 포장 (반대는 Decapsulation ) ppp 방식은 프레임 형식으로 데이터 패킷을 전송

DTE: 데이터가 지나가는 통로

DCE: 상대방과 통신을 위한 장비나 모뎀(clock rate는 DCE에서 설정)

OSI 7 Layer

국제 표준화 기구 (iso)에서 네트워크/시스템 통신을 7개의 단계로 구성

| L7 | Application | 응용계층 | 프로그램 실행 |

| L6 | Presentation | 표현계층 | 확장자 정의(zip, jpg) |

| L5 | Session | 세션계층 | 프로토콜 제어(시작 종료) |

| L4 | Transport | 전송계층 | 통신 방식 결정(TCP, UDP) TCP(연결 지향성 신뢰성) UDP(비연결 지향선 비신뢰성) |

| L3 | Network | 네트워크계층 | IP통신, 논리적인 주소 ICMP: 사람이 볼 수 있는 형태로 메세지 출력 IP: 논리 주소 ARP: IP를 MAC주소로 변환 RARP: MAC주소를 IP로 변환 |

| L2 | Datalink | 데이터링크계층 | 통신 인터페이스 MAC 주소로 통신 48 bit (제조회사 24bit / 일련번호 24bit) |

| L1 | Physical | 물리계층 | 인터페이스 통신 및 전송(cable) |

TCP/IP 4Layer

| L4 | Application | 응용계층 | L7 L6 L5 |

| L3 | Transport | 전송계층 | L4 |

| L2 | Internet | 인터넷계층 | L3 |

| L1 | Network Access | 네트워크 접근계층 | L1 L2 |

PDU ( Protocol Data Unit )

| L7 | DATA |

| L6 | DATA |

| L5 | DATA |

| L4 | Segment |

| L3 | Packet |

| L2 | Frame |

| L1 | Bit |

서브넷팅

하나의 네트워크 대역을 필요한 만큼 나누어서 효율적으로 사용하기 위해

네트워크 나누기

사용 이유: ip 임대료 절약을 위해서

| 2^0 | 2^1 | 2^2 | 2^3 | 2^4 | 2^5 | 2^6 | 2^7 | 2^8 |

| 1 | 2 | 4 | 8 | 16 | 32 | 64 | 128 | 256 |

주의사항

네트워크는 무조건 짝수 (맨 처음)

브로드캐스트는 무조건 홀수 (맨 마지막)

서브넷팅 축약

예시

172.175.0.0

172.174.0.0

172.173.0.0

를 축약하시오

최소 공배수를 구한다 단 위에 2의 배수로만

2는 안되고

4는 4x43=172 / 4x44=176 위 3개 범위안에 속하기 때문에 사용

network: 172.172.0.0

suvnetmask: 255.252.0.0 = 255 - 4

예

192.168.1.0 서브넷이 6개가 필요하다

축약을 사용 6보다 큰 8 네트워크는 2^3 = 8

총 8비트중 3비트 사용

호스트 = 2^5 = 32

32로 계산 시작

서브넷 1

실제 사용은 처음 시작 1증가 (net id 때문에) 마지막 1감소(broad cast)

네트워크는 홀수 브로드 캐스트는 짝수 법칙 적용

서브넷 1

192.168.1.0 ~ 192.168.1.31

실사용 192.168.1.1 ~ 192.168.1.30

서브넷 2

192.168.1.32 ~ 192.168.1.63

실사용 192.168.1.33 ~ 192.168.1.62

서브넷3

192.168.1.64 ~ 192.168.1.95

실사용 192.168.1.65 ~ 192.168.1.94

서브넷4

192.168.1.96 ~ 192.168.1.127

실사용 192.168.1.97 ~ 192.168.1.126

서브넷5

192.168.1.128 ~ 192.168.1.159

실사용 192.168.1.129 ~ 192.168.1.158

서브넷6

192.168.1.160 ~ 192.168.1.191

실사용 192.168.1.161 ~ 192.168.1.190

#2dhcp

자동으로 ip를 할당해주는 프로토콜

동작원리

discover: 클라이언트에서 가장 가까운 DHCP서버를 찾음(broadcast: 다 물어본다)

offer: dhcp서버가 클라이언트에게 mac주소를 요청

request: dhcp client에서 mac주소를 보내면서 ip를 요청

ack: client에게 ip 전송 후 client는 ip를 적용

| dhcp discover | 단말 > 서버 | broadcast dhcp서버 찾음 |

| dhcp offer | 서버 < 단말 | 받은 mac주소에 임시 ip를 부여한 뒤에 클라이언트에게 요청 |

| dhcp request | 단말 > 서버 | 서버에 mac주소가 기록이 되고 ip 요청 bootproto = dhcp |

| dhcp ack | 서버 > 단말 | 서버는 ip 정보를 전송하고 이를 저장 (ip, mac) 클라이언트에게 임대할 ip와 임대 기간을 정해줌 |

dhcp 할당 내용

1 임대기간

2 ip

3 netmask

4 gateway

5 dns

#3 NAT

사설에서 공인 또는 공인에서 사설 IP로 변환하기 위한 기법

공인 IP 낭비 방지를 위해 만들어짐

NAT 종류

Static NAT

사설과 공인 1:1 매칭 DNAT

사설 공인

192.168.10.1 = > 10.10.10.10

Dynamic NAT

다수의 컴퓨터 => 댜수의 공인 아이피

사설 => 공인 (무작위)

PAT

다수의 컴퓨터 1개 공인 IP

많이 사용

NAT 주의점

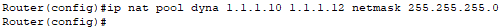

1 IP변환에 사용할 범위 설정(dynamic, static)

ip nat pool [이름] [시작 ip] [마지막 ip] [netmask]

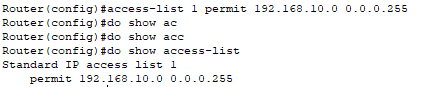

2 내부에서 ip변환 허용 주소 standard access-list 설정

access-list 번호지정 permit [출발지 주소] [wildcard]

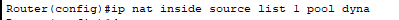

3 동적변환을 수립하기 위한 nat 설정[PAT]

ip nat inside source list [acl번호] pool 이름 overload

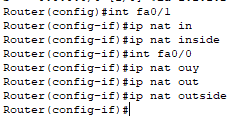

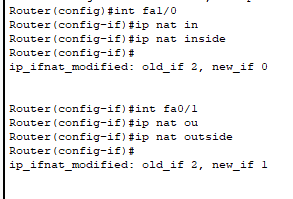

ip nat inside

사설 대역: nat로 들엉오는 인터페이스

ip nat outside

공인 대역: nat로 나가는 인터페이스

wildcard mask

넷마스크의 반대 개념

확인

debug ip nat

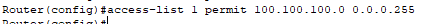

사설아이피 범위 설정

access-list 1 permit 20.20.20.0 0.0.0.255

network wildcardmask

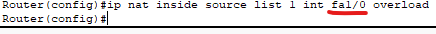

PAT-NAT

nat 설정

ip nat inside sorce list 1 int fa0/1 overload

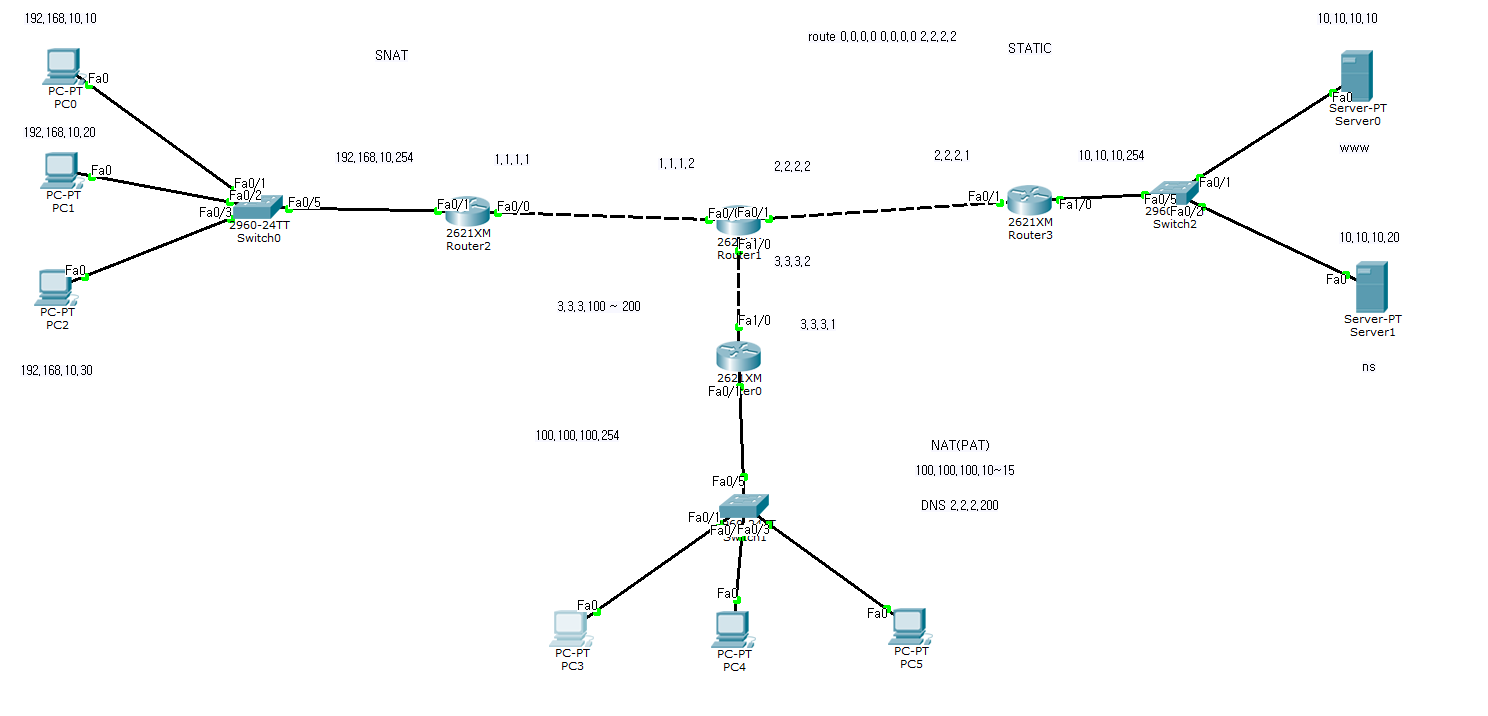

#3 문제

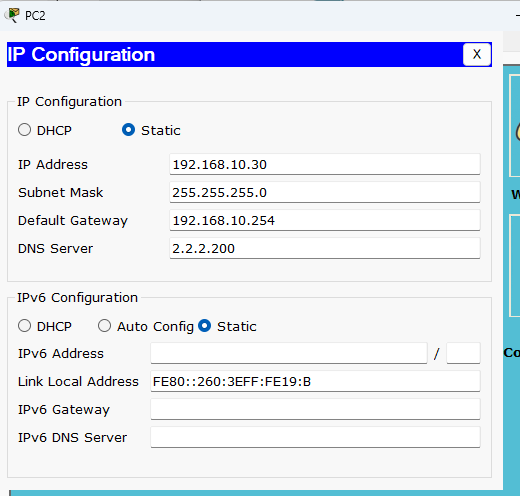

snat pc에 ip넣기 c클래스로 넷마스크 255.255.255.0 / gw 설정

라우터에 포트번호를 고르고 (fa0/1) gw ip 입력 (라우터에 다 설정)

저장하기

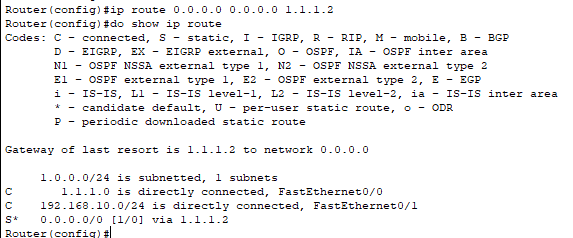

라우팅

라우터 포트(얘:fa0/0)에 ip nat inside outside 설정 (가운데를 제외한 라우터에 설정)

SNAT(Dynamic)

사설 IP 범위 지정

공인 ip 범위 지정

NAT 설정

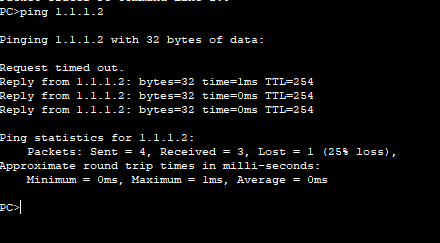

확인

debug를 켜서 경로 확인 가능

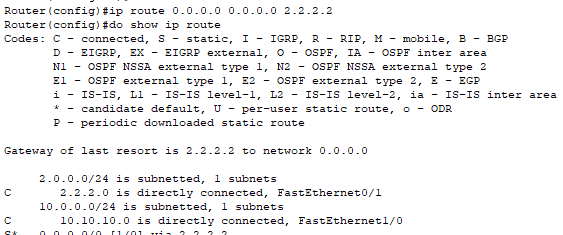

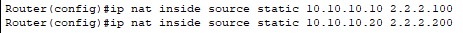

Static NAT

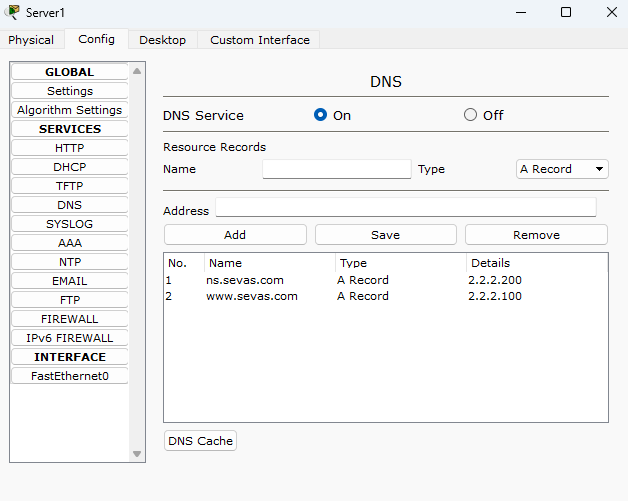

서버설정

10.10.10.대역 서버를 2.2.2.대역으로 설정한 이유는

Static nat로 10.10.10 사설 ip 대역과 2.2.2.대역 공인 ip 대역 1:1 매칭

사설IP와 공인IP설정

DNS서버 연결을 위한 dns server ip 설정 (pc 전부)

ip nat in & out 정하기

확인

www 서버에 내용 확인

PAT & DHCP

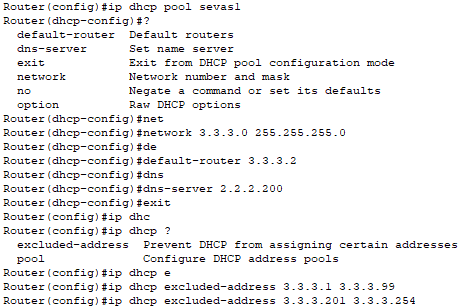

dhcp 설정할 pool 만들기

1번째 dhcp pool 3.3.3.대역 라우터와 라우터 gw ip

dhcp pool에서

network, default-router, dns-server 설정

ip dhcp excluded-address에서 범위 설정

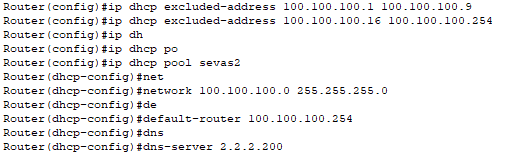

2번째 dhcp pool 100.100.100.대역 라우터와 pc gw ip와 pc ip 설정 부분

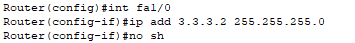

라우터와 라우터 gw ip 입력 (3개 라우터 중 가운데 라우터 ip에서 진행)

라우터와 라우터 gw ip 입력 (라우터에서 진행)

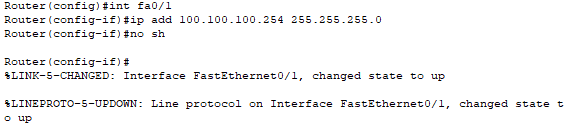

라우터와 pc gw ip 입력 (라우터에서 진행)

dhcp pc에 할당 (pc 3개 전부 할당)

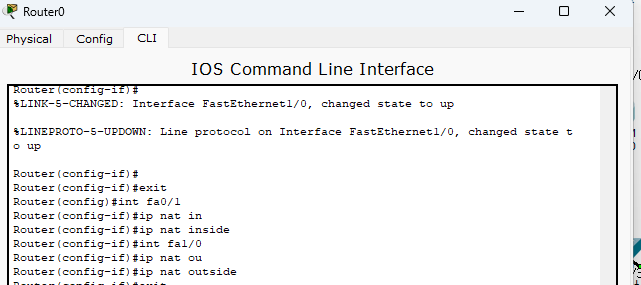

ip nat in & out 설정

사설 ip 범위 설정

nat 설정

fa1/0이 in nat outside이기 때문에 fa1/0으로 설정

확인

'네트워크' 카테고리의 다른 글

| ACL (0) | 2025.02.18 |

|---|---|

| Native VLAN (0) | 2025.02.18 |

| VLAN (0) | 2025.02.17 |

| OSPF & 라우팅 총 정리 (0) | 2025.02.14 |

| 동적 라우팅 2 (0) | 2025.02.13 |