SQL 인젝션 & OWASP

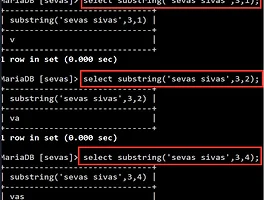

Blind injection 참 거짓으로 구별 ( boolean-base blind SQL) select substring ( 글자,위치,길이) select substring('sevas sivas',1); 첫번째 글자부터 select substring('sevas sivas',2); 두번째 글자부터 select substring('sevas sivas',2,2); 두번째글자부터 2글자 select substring('sevas sivas',2,3); 두번째글자부터 3글자select substring('sevas',2,1); 두번째 글자에서 첫번째 'e'출력 select substring('sevas',2,1) ='a'; 0(거짓) select substring('sevas',2,1) ='e'..

SQL 인젝션 & OWASP

Blind injection 참 거짓으로 구별 ( boolean-base blind SQL) select substring ( 글자,위치,길이) select substring('sevas sivas',1); 첫번째 글자부터 select substring('sevas sivas',2); 두번째 글자부터 select substring('sevas sivas',2,2); 두번째글자부터 2글자 select substring('sevas sivas',2,3); 두번째글자부터 3글자select substring('sevas',2,1); 두번째 글자에서 첫번째 'e'출력 select substring('sevas',2,1) ='a'; 0(거짓) select substring('sevas',2,1) ='e'..